JS.Nemucod 로 진단되는 유형을 네머코드라고 하나보다

네머코드? 어원은 모르겠다

록키에 이어 네머코드라..

.js 파일을 보면 역시 어렵게 난독화 되어있지만

항상 말미에 키 값은 존재한다

파일을 정렬해서 보면 하단에 eval 코드가 보인다

eval 을 console.log 로 바꿔보자

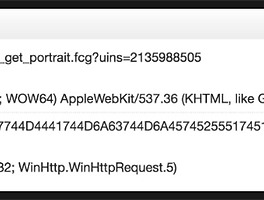

복호화 코드 확인

(지금도 재현되어 주소는 일부 생략)

코드를 보면 아래와 같이 혼합된다

hxxp://**persia.com/counter/?ad=13RxZ5U1ZH1qhmj7HV7T1Cx8rWZWJxoyzL&id=rfYYChWoe6ZvZElnibSeG4f1GrI0-fCcb5POcbGXBG9hWkcmTUqGxRJEiKmpR06ggc9reVom&rnd=01~05

url 은 5개 존재하고, 01~05 까지 파일을 가져오니 총 25번인가? ;;

물론 첫번째 url 에서 해결이 완료되면 break;

첫번째 url 만 확인했다

코드를 조금더 내려보면

감염 메시지를 보여줄 .txt 의 문구가 확인된다

비트코인 내놔라 인거 같다

.js 를 wscript 로 실행하면

\temp\ 폴더에 파일이 생성된다

(a.txt, a1.exe a2.exe)

몇초뒤 위에서 봤던 감염 메시지가 확인된다

\temp\a.txt

그리고 문서가 암호화된걸 볼 수 있다

록키보다 빠르게 암호화되었다

파일의 확장자가 crypted 로 변경된 점이 확인된다

a.txt 문구에 언급된 주소로 찾아가 봤더니

wating for a payment..

계속 기다려봐라..

샘플코드와 구글에 나와있는 감염 패턴을 비교해보면 공통적인 요소가 확인된다

(https://blog.fortinet.com/2016/03/16/nemucod-adds-ransomware-routine)

/counter/?id or ad=

- 16.07.11 어느날 -

'공부 > 콤퓨타' 카테고리의 다른 글

| wsf(Windows Script File) 랜섬웨어 변종 (0) | 2016.08.17 |

|---|---|

| wsf(Windows Script File) 랜섬웨어 (0) | 2016.07.14 |

| 록키 랜섬웨어, Trojan/Win32.Locky (0) | 2016.06.29 |

| 피싱사이트 확인 (0) | 2016.06.03 |

| Angler EK (0) | 2016.05.26 |