반응형

powershell 을 사용한 악성코드는 몇해전부터 이슈가 되어 왔지만,

zlib 구조는 4~5년전 악성코드때 보고 오랜만인거 같다

이번 코드의 구조는 powershell, base64, zlib 압축구조를 이용한 케이스 였다

< powershell 코드, 일부 코드 생략 >

< base64 decode 정보, 일부코드 생략 >

* 이 코드로 base64로 동일하게 디코딩을 하면 compress 에 의해 풀리지 않는다

< zlib Decompress 해제 정보 >

* 구글링을 통해 해제코드를 확인할 수 있었다

* 깃 참조: https://github.com/novafloss/django-saml2-sp/blob/master/sptest/saml2sp/codex.py

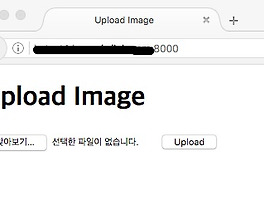

< 최종 디코딩 정보 >

* 최종 유포지로 추정되는 주소가 보인다

- 오랜만에 zlib 구조를 확인한 어느날 -

728x90

반응형

'공부 > 콤퓨타' 카테고리의 다른 글

| jjencode (0) | 2017.08.02 |

|---|---|

| Magnitude EK 패턴확인 (0) | 2017.05.12 |

| Magnitude EK (0) | 2017.03.11 |

| ImageMagick RCE (0) | 2017.03.09 |

| 뱅커류 패턴 변화 (0) | 2016.11.25 |